狙われやすい脆弱性とは? 攻撃者視点に立つと見える “セキュリティ対策の優先順位”

逆転の発想?攻撃者の視点に立つことで見えてくる“セキュリティ対策の優先順位”

近年、サイバー攻撃者にとっての「アタックサーフェス(攻撃対象)」が拡大している。拡大し続けるアタックサーフェスに、潜在的に存在する脆弱性のうち、どの脆弱性から優先的に修復を進めるべきか?判断基準に悩まされる。もし攻撃者の立場からそれらの脆弱性を見たとき、同じ目的が達成できるのであれば、何を基準にどれを選ぶだろうか。本記事では、攻撃者が優先的に悪用しようとする脆弱性の見極め方を解説する。

企業や組織はアタックサーフェスの 管理強化が必要

ランサムウェアが依然として猛威をふるっている中で、近年、攻撃者の攻撃トレンドに少しずつ変化が見られるという。

これまでのサイバー攻撃の初期侵入の経路では、たとえばマクロを実装したオフィス文書を電子メールで送信し、電子メールの受信者がそのオフィス文書を開封してマクロの実行を許可すると、マルウェアをダウンロードして感染、その後はラテラルムーブメント(組織内ネットワークでの横展開)によって組織の内部に広がっていくという攻撃が多かった。しかし、電子メールによる初期侵入は依然として重大な脅威だが、近年インターネットに公開されているデジタル資産、たとえばリモートアクセスサーバやソフトウェア、OS、ウェブサイト等の脆弱性を悪用した侵入事例も増加傾向にある。IPAの情報セキュリティ10大脅威2023の解説によれば、こうした初期侵入がランサムウェア攻撃の主要な手段のひとつとなっている。

この背景には、企業や組織のデジタルトランスフォーメーションによるIT環境のモダナイゼーション(IT環境の近代化)が関係している。たとえば、サービス提供プラットフォームやネットワークの仮想化、コンテナ化などによって、データやアプリケーション、デバイス、人などのデータソースとコンピュータサービスである「リソース」の分散化が加速度的に進んだ。その分散化の動きは、データセンターからクラウドまで広がっており、コロナ禍によって、社員の働く場所もオフィスからリモートへの分散化が進んだ。

こうした環境変化により「リソース」の分散化が進んだが、こうした分散化が結果として、サイバー攻撃者にとっての「アタックサーフェス」の拡大につながっている現状がある。同時に、企業や組織側も分散化したリソースの管理対象が大きすぎて対応できていない実情があり、これも攻撃を助長しているようだ。

それでは、企業や組織に対策の術は残されていないのだろうか。「把握や管理ができていない「デジタル資産」や、「その管理対象外に潜在する脆弱性」に対する攻撃を防ぐことはできるのだろうか。

これまでのサイバー攻撃の初期侵入の経路では、たとえばマクロを実装したオフィス文書を電子メールで送信し、電子メールの受信者がそのオフィス文書を開封してマクロの実行を許可すると、マルウェアをダウンロードして感染、その後はラテラルムーブメント(組織内ネットワークでの横展開)によって組織の内部に広がっていくという攻撃が多かった。しかし、電子メールによる初期侵入は依然として重大な脅威だが、近年インターネットに公開されているデジタル資産、たとえばリモートアクセスサーバやソフトウェア、OS、ウェブサイト等の脆弱性を悪用した侵入事例も増加傾向にある。IPAの情報セキュリティ10大脅威2023の解説によれば、こうした初期侵入がランサムウェア攻撃の主要な手段のひとつとなっている。

この背景には、企業や組織のデジタルトランスフォーメーションによるIT環境のモダナイゼーション(IT環境の近代化)が関係している。たとえば、サービス提供プラットフォームやネットワークの仮想化、コンテナ化などによって、データやアプリケーション、デバイス、人などのデータソースとコンピュータサービスである「リソース」の分散化が加速度的に進んだ。その分散化の動きは、データセンターからクラウドまで広がっており、コロナ禍によって、社員の働く場所もオフィスからリモートへの分散化が進んだ。

こうした環境変化により「リソース」の分散化が進んだが、こうした分散化が結果として、サイバー攻撃者にとっての「アタックサーフェス」の拡大につながっている現状がある。同時に、企業や組織側も分散化したリソースの管理対象が大きすぎて対応できていない実情があり、これも攻撃を助長しているようだ。

それでは、企業や組織に対策の術は残されていないのだろうか。「把握や管理ができていない「デジタル資産」や、「その管理対象外に潜在する脆弱性」に対する攻撃を防ぐことはできるのだろうか。

なぜ今、「攻撃者視点に立った対策」が 求められるのか

これまで、サイバー攻撃対策は境界防御と呼ばれる社内と社外や、組織内と組織外(以下、「内部」と「外部」と言う)のネットワークの境界で防御を固め、内部に「侵入させない」対策が主流であった。その後、侵入後の感染拡大を検出して防ぐための対策、たとえばNDR(Network Detection and Response)やEDR(Endpoint Detection and Response)、リモートワーカーを守るためのSASE(Secure Access Service Edge)などのゼロトラストアーキテクチャを実現する、いわゆる内部に侵入されることが前提の対策が普及している。

しかし「こうした対策からもう一歩、攻撃者側の視点に立った対策をすべきです」と述べるのがULTRA RED, Ltd. セールスエンジニアリング本部 本部長 兼 シニアセキュリティアーキテクトの橋本賢一郎氏だ。

「これまでのサイバー攻撃対策は、境界防御であれゼロトラストであれ、防御側にフォーカスしてきたと言えます。しかし、攻撃側と防御側という構図では、攻撃側のほうが圧倒的に有利です。攻撃者は常に新しい脆弱性の攻撃手法を悪用するため、防御側が攻撃側よりも先に対策を行うことが難しいのです」(橋本氏)

さらに、対策にかける人、予算といったリソースにも当然ながら限界はある。そこで対策の優先順位付けが必要であり、そのためには「攻撃者視点で対策を行うことが重要」(橋本氏)ということだ。

「これまでのサイバー攻撃対策は、境界防御であれゼロトラストであれ、防御側にフォーカスしてきたと言えます。しかし、攻撃側と防御側という構図では、攻撃側のほうが圧倒的に有利です。攻撃者は常に新しい脆弱性の攻撃手法を悪用するため、防御側が攻撃側よりも先に対策を行うことが難しいのです」(橋本氏)

さらに、対策にかける人、予算といったリソースにも当然ながら限界はある。そこで対策の優先順位付けが必要であり、そのためには「攻撃者視点で対策を行うことが重要」(橋本氏)ということだ。

また、電通国際情報サービス(ISID) 金融ソリューション事業部 ソリューションディレクターの赤澤卓真氏は、「攻撃対象が広がったことで、脆弱性管理対象の範囲も広がり、その部分でも対策の難しさがあります」と指摘する。

攻撃ポイントは多様化する一方、対策を行う人的リソースや予算には限りがあるため「何から着手すべきか、分からない。という企業が多いのが実情ではないでしょうか」という。

また、「どこに脆弱性があるか、実は企業側でも想定しきれない場所にあるケースがあります」と橋本氏は話す。脆弱性が複数あった場合に、どの脆弱性が悪用されやすいかについても「いくつかポイントがありますが、その1つが、攻撃者から見て攻撃するときの手間が多いか、少ないかにあります」という。すなわち、攻撃者の立場からすると、攻撃しやすい脆弱性の方が悪用しやすいということであり、悪用しやすい脆弱性を優先的かつ積極的に悪用します。それを見極めるには、攻撃者視点で企業や組織内の攻撃ポイントであるアタックサーフェスを見極め、かつ、その対策の優先順位を正しくつけていくことが欠かせないのだ。

攻撃ポイントは多様化する一方、対策を行う人的リソースや予算には限りがあるため「何から着手すべきか、分からない。という企業が多いのが実情ではないでしょうか」という。

また、「どこに脆弱性があるか、実は企業側でも想定しきれない場所にあるケースがあります」と橋本氏は話す。脆弱性が複数あった場合に、どの脆弱性が悪用されやすいかについても「いくつかポイントがありますが、その1つが、攻撃者から見て攻撃するときの手間が多いか、少ないかにあります」という。すなわち、攻撃者の立場からすると、攻撃しやすい脆弱性の方が悪用しやすいということであり、悪用しやすい脆弱性を優先的かつ積極的に悪用します。それを見極めるには、攻撃者視点で企業や組織内の攻撃ポイントであるアタックサーフェスを見極め、かつ、その対策の優先順位を正しくつけていくことが欠かせないのだ。

「ウルトラなレッドチームが 攻撃機会を立証するサービス」とは

こうした課題を解決に導くサービスが、イスラエルのサイバー脅威インテリジェンスのトッププロバイダーであるKELA GROUPの一員である「ULTRA RED社」が開発・提供するCTEMプラットフォームだ。

これは、CTEM(Continuous Threat Exposure Management:継続的な脅威エクスポージャ管理)プラットフォームと呼ばれる製品カテゴリーに属するもので、橋本氏はサービス内容について「一言で表すならば、ウルトラなレッドチームが攻撃機会を立証するサービスです」と説明する。多くの対策はセキュリティ業界でのブルーチーム(防御側)的なポジションに対し、実際の攻撃を模倣したエミュレーションでセキュリティポスチャ(セキュリティの状態)を評価するレッドチームのポジションでお客様を保護していこうという取り組みだ。

ULTRA REDは、イスラエル国防軍のサイバー攻撃・防御の精鋭部隊として知られる「8200部隊」出身のエラン・シュタウバー氏が立ち上げたサービスだ。攻撃者視点でお客様のデジタル資産を検出し、検出したデジタル資産の攻撃機会を探して、攻撃が容易かどうか、セキュリティポスチャを評価して、その上で優先順位付けして、お客様にその結果とその証明を提示するもので、橋本氏は「サイバー戦争で培った技術、経験、ナレッジ、ノウハウを活用したアクティブディフェンスを行う」点が特徴という。

これにより、企業はいち早く攻撃機会をその優先度とともに知ることができ、攻撃者が攻撃を開始するより前に修復することが可能になる。いわば「攻撃させないようにするためのサービス」だ。

また、赤澤氏は、「立証」をポイントに挙げる。立証とは脆弱性の可能性があるという通知だけでなく、攻撃者視点で攻撃の可能性を検証することだ。

例えば従来の脆弱性診断では、診断ツールなどを使って検出された脆弱性について、セキュリティチームが過剰検知の精査やリスクに応じた対応優先度を評価する必要があった。しかし「技術的にも、人的にも多くのリソースを要していた」のが実情だと赤澤氏は述べる。そのため、実際に脆弱性を修復するインフラチームに対策の緊急度や優先度がうまく伝わらず、結果、対策が行われるまで長い期間がかかってしまう事や、なかには対応できずに放置されてしまうケースがあったという。

ULTRA REDでは、脆弱性が存在する可能性ではなく、その脆弱性の状態を攻撃者目線で立証することで、過剰検知(フォールスポジティブ“False Positive”)や未検出(フォールスネガティブ“False Negative”)を最小化し、本当に修復が必要な脆弱性に優先度をつけて検出する。また、脆弱性のスコアとその結果だけでなく、脆弱性の再現に必要なPoCコード(脆弱性の再現方法)も立証時の結果とともに示される。これにより、スピーディな対策が可能になるのだ。

これは、CTEM(Continuous Threat Exposure Management:継続的な脅威エクスポージャ管理)プラットフォームと呼ばれる製品カテゴリーに属するもので、橋本氏はサービス内容について「一言で表すならば、ウルトラなレッドチームが攻撃機会を立証するサービスです」と説明する。多くの対策はセキュリティ業界でのブルーチーム(防御側)的なポジションに対し、実際の攻撃を模倣したエミュレーションでセキュリティポスチャ(セキュリティの状態)を評価するレッドチームのポジションでお客様を保護していこうという取り組みだ。

ULTRA REDは、イスラエル国防軍のサイバー攻撃・防御の精鋭部隊として知られる「8200部隊」出身のエラン・シュタウバー氏が立ち上げたサービスだ。攻撃者視点でお客様のデジタル資産を検出し、検出したデジタル資産の攻撃機会を探して、攻撃が容易かどうか、セキュリティポスチャを評価して、その上で優先順位付けして、お客様にその結果とその証明を提示するもので、橋本氏は「サイバー戦争で培った技術、経験、ナレッジ、ノウハウを活用したアクティブディフェンスを行う」点が特徴という。

これにより、企業はいち早く攻撃機会をその優先度とともに知ることができ、攻撃者が攻撃を開始するより前に修復することが可能になる。いわば「攻撃させないようにするためのサービス」だ。

また、赤澤氏は、「立証」をポイントに挙げる。立証とは脆弱性の可能性があるという通知だけでなく、攻撃者視点で攻撃の可能性を検証することだ。

例えば従来の脆弱性診断では、診断ツールなどを使って検出された脆弱性について、セキュリティチームが過剰検知の精査やリスクに応じた対応優先度を評価する必要があった。しかし「技術的にも、人的にも多くのリソースを要していた」のが実情だと赤澤氏は述べる。そのため、実際に脆弱性を修復するインフラチームに対策の緊急度や優先度がうまく伝わらず、結果、対策が行われるまで長い期間がかかってしまう事や、なかには対応できずに放置されてしまうケースがあったという。

ULTRA REDでは、脆弱性が存在する可能性ではなく、その脆弱性の状態を攻撃者目線で立証することで、過剰検知(フォールスポジティブ“False Positive”)や未検出(フォールスネガティブ“False Negative”)を最小化し、本当に修復が必要な脆弱性に優先度をつけて検出する。また、脆弱性のスコアとその結果だけでなく、脆弱性の再現に必要なPoCコード(脆弱性の再現方法)も立証時の結果とともに示される。これにより、スピーディな対策が可能になるのだ。

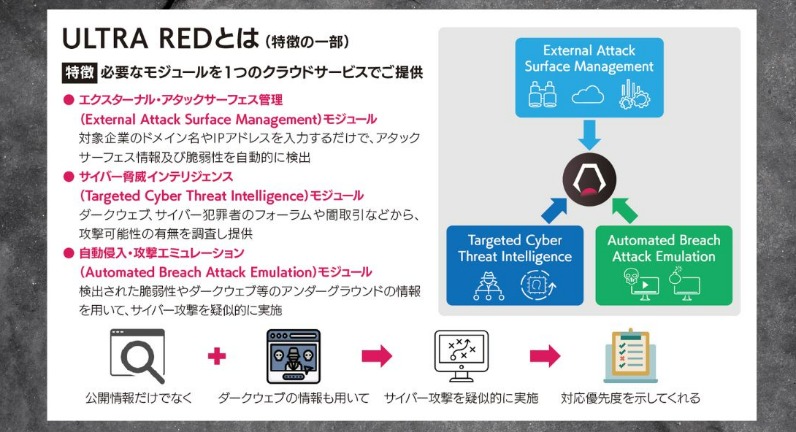

特徴的なのが3つの機能だ。

1つ目は「エクスターナル・アタックサーフェス管理モジュール」だ。これは再帰的ディスカバリーという手法を用い、さまざまな情報ソースをもとに、攻撃対象となりうる企業のデジタル資産を正確に見つけ出すものだ。「企業は守りたいデジタル資産を指定するだけで、その周辺にある、企業が把握しきれていないドメインやサーバまで見つけることが可能です」と橋本氏は説明する。

2つ目は「サイバー脅威インテリジェンスモジュール」だ。これは多くの脅威インテリジェンスサービスが提供している情報に加え、ダークウェブやサイバー犯罪者フォーラム、闇取引、インスタントメッセンジャーなど、アンダーグラウンドの情報も広く収集しているインテリジェンスだ。特に、会員にならないと得られないサイトや、招待制のサイトなど、網羅性が広く、その蓄積した情報量が特徴だ。

3つ目は「自動化された攻撃エミュレーションモジュール」だ。これは、システムや業務に影響を与えないように、特殊なプログラムを用い、模擬的に攻撃の可能性を探るものだ。

橋本氏は、「これら3つの機能が有機的に1つのプラットフォームで連携・連動することで、より正確な情報としてお客様に提供可能な点が特徴です」と説明する。

1つ目は「エクスターナル・アタックサーフェス管理モジュール」だ。これは再帰的ディスカバリーという手法を用い、さまざまな情報ソースをもとに、攻撃対象となりうる企業のデジタル資産を正確に見つけ出すものだ。「企業は守りたいデジタル資産を指定するだけで、その周辺にある、企業が把握しきれていないドメインやサーバまで見つけることが可能です」と橋本氏は説明する。

2つ目は「サイバー脅威インテリジェンスモジュール」だ。これは多くの脅威インテリジェンスサービスが提供している情報に加え、ダークウェブやサイバー犯罪者フォーラム、闇取引、インスタントメッセンジャーなど、アンダーグラウンドの情報も広く収集しているインテリジェンスだ。特に、会員にならないと得られないサイトや、招待制のサイトなど、網羅性が広く、その蓄積した情報量が特徴だ。

3つ目は「自動化された攻撃エミュレーションモジュール」だ。これは、システムや業務に影響を与えないように、特殊なプログラムを用い、模擬的に攻撃の可能性を探るものだ。

橋本氏は、「これら3つの機能が有機的に1つのプラットフォームで連携・連動することで、より正確な情報としてお客様に提供可能な点が特徴です」と説明する。

新たな脆弱性に集中できるサイクルを 確立できる

上記の3つの機能のうち、特筆すべきはサイバー脅威インテリジェンスとの連携だ。橋本氏は「たとえば、ダークウェブ上の闇取引サイトに、最近漏洩したクレデンシャルが販売されており、脆弱性が潜在するデジタル資産とその漏洩したクレデンシャル情報が関連していればそれらをマッピングすることで同じ重大度でも、どのデジタル資産から優先的に対処するべきかが分かります。」と述べ、「また、アンダーグラウンドな情報の中には、攻撃者が利用する脆弱性や攻撃手法のトレンドなど、攻撃するための技術的な情報も含まれています」と続ける。

これを踏まえて調査研究を行うことで、最新の攻撃トレンドに対応した攻撃エミュレーションを実装することが可能になるのだ。さらに継続的な攻撃エミュレーションも大きなポイントで、「これほど深く、継続的に攻撃機会の検出を自前で行うのは大変困難で、トータルで提供されるULTRA REDのようなサービス利用が効果的」と橋本氏は話す。

こうしたサービスの優位性が評価され、国内でもエンタープライズ企業を中心に導入実績がある。たとえば、グローバルに展開する大手製造業の事例では、海外の事業所に脆弱性があることがULTRA REDの利用により分かったという。

橋本氏は「サービス利用から数カ月で多数の脆弱性が見つかったが、一旦、検出された古い脆弱性を修正してしまえば、それ以降は新しく検出された脆弱性への対応に集中できます」と話した。

ULTRA REDの導入により、攻撃機会のリスクが高い脆弱性から優先順位をつけて、バージョンアップやパッチ適用、運用上困難な場合には仮想パッチの適用などの修復と対策を行い、「攻撃者にとって攻撃しやすい脆弱性の解消から対応することで、その後は新たな脆弱性に集中できるサイクルを確立できるようになる」ということだ。

赤澤氏は、「これまでは脆弱性の精査に相当の時間がかかっていた」と話し、「ULTRA REDは脆弱性の精査、立証をしてくれて、さらに対策方法の提案とその優先順位付けまでしてくれます。これにより、対応のスピードアップや人的負荷の軽減につなげることが可能です」とする。

これまで脆弱性管理に注力し「本気の対策」を行ってきたエンタープライズ企業など、そしてその難しさを知っている企業ほど、サービスの価値を享受しやすいと言えるだろう。

これを踏まえて調査研究を行うことで、最新の攻撃トレンドに対応した攻撃エミュレーションを実装することが可能になるのだ。さらに継続的な攻撃エミュレーションも大きなポイントで、「これほど深く、継続的に攻撃機会の検出を自前で行うのは大変困難で、トータルで提供されるULTRA REDのようなサービス利用が効果的」と橋本氏は話す。

こうしたサービスの優位性が評価され、国内でもエンタープライズ企業を中心に導入実績がある。たとえば、グローバルに展開する大手製造業の事例では、海外の事業所に脆弱性があることがULTRA REDの利用により分かったという。

橋本氏は「サービス利用から数カ月で多数の脆弱性が見つかったが、一旦、検出された古い脆弱性を修正してしまえば、それ以降は新しく検出された脆弱性への対応に集中できます」と話した。

ULTRA REDの導入により、攻撃機会のリスクが高い脆弱性から優先順位をつけて、バージョンアップやパッチ適用、運用上困難な場合には仮想パッチの適用などの修復と対策を行い、「攻撃者にとって攻撃しやすい脆弱性の解消から対応することで、その後は新たな脆弱性に集中できるサイクルを確立できるようになる」ということだ。

赤澤氏は、「これまでは脆弱性の精査に相当の時間がかかっていた」と話し、「ULTRA REDは脆弱性の精査、立証をしてくれて、さらに対策方法の提案とその優先順位付けまでしてくれます。これにより、対応のスピードアップや人的負荷の軽減につなげることが可能です」とする。

これまで脆弱性管理に注力し「本気の対策」を行ってきたエンタープライズ企業など、そしてその難しさを知っている企業ほど、サービスの価値を享受しやすいと言えるだろう。

INTERVIEWEE